Экзамен «Компьютерные сети»

17.04.2020.

Тест. Прочее, Прочее

Внимание! Все тесты в этом разделе разработаны пользователями сайта для собственного

использования.

Администрация сайта не

проверяет возможные ошибки,

которые могут встретиться в тестах.

Экзаменационный тест проводится по предмету «Компьютерные сеть »

Список вопросов теста

Вопрос 1

Выберите не существующую разновидности сетевых адаптеров

Варианты ответов

- Беспроводной

- Кабельный

- Оптоволоконный

- Медный

Вопрос 2

Назовите программу которая позволяет выявлять последовательность шлюзов, через которые проходит IP-пакет на пути к пункту своего назначения

Варианты ответов

- tracert

- ping

- ping-tracert

Вопрос 3

Утилита которая служит для принудительного вызова ответа конкретной машины

Варианты ответов

- tracert

- ping

- tracert-ping

Вопрос 4

Специальный компьютер, как правило, с более высокой мощностью/произодительностью, для выполнения определенных задач

Варианты ответов

- Клиент

- Сервер

- ПК компьютер

Вопрос 5

Аппаратный или программный компонент вычислительной системы, посылающий запросы серверу.

Варианты ответов

- Пользователь

- Супер-компьютер

- Клие́нт

Вопрос 6

Для 42 хостов, наименьшей подсетью будет блок из

Варианты ответов

- 64 адресов

- 42 адресов

- 45 адресов

Вопрос 7

Для 10 хостов, наименьшей подсетью будет блок из

Варианты ответов

- 14 адресов

- 16 адресов

- 8 адресов

Вопрос 8

Для хранения файлов, предназначенных для общего доступа пользователей сети, используется

Варианты ответов

- файл-сервер

- клиент-сервер

- коммутатор

Вопрос 9

Транспортный протокол (TCP) — обеспечивает:

Варианты ответов

- доставку информации от компьютера-отправителя к компьютеру-получателю

- прием, передачу и выдачу одного сеанса связи

- разбиение файлов на IP-пакеты и сборку файлов

Вопрос 10

Протокол маршрутизации (IP) обеспечивает:

Варианты ответов

- управление аппаратурой передачи данных и каналов связи

- доставку информации от компьютера-отправителя к компьютеру-получателю

- сохранение параметров связи в компьютерной сети

Вопрос 11

Модем обеспечивает

Варианты ответов

- усиление аналогового сигнала

- преобразование двоичного кода в аналоговый сигнал и обратно

- преобразование аналогового сигнала в двоичный код

Вопрос 12

Конфликтом называется

Варианты ответов

- ситуация, при которой две или более станции «одновременно» бездействуют

- ситуация, при которой сервер и рабочая станция «одновременно» пытаются захватить линию

- ситуация, при которой две или более станции «одновременно» пытаются захватить линию

Вопрос 13

Коммуникационный протокол описывающий формат пакета данных называется

Варианты ответов

- IP

- UPD

- TCP|IP

Вопрос 14

Процесс передачи данных с одного ПК на другой ПК, когда эти ПК находятся в разных сетях

Варианты ответов

- Маршрутизация

- Коммутация

- Идентификация

Вопрос 15

Какие способы маршрутизации существуют

Варианты ответов

- централизованная, распределенная, смешанная

- прямая, косвенная, смешанная

- прямая, децентрализованная, центральная

Вопрос 16

Узел сети, с помощью которого соединяются две сети построенные по одинаковой технологии

Варианты ответов

- шлюз

- мультиплексор

- мост

Вопрос 17

Компьютер, подключённый к Интернету, обязательно должен иметь

Варианты ответов

- Web – сайт

- брандмауэр

- IP – адрес

Вопрос 18

Коммутация – это

Варианты ответов

- процесс соединения абонентов коммуникационной сети через транзитные узлы

- последовательность маршрутизаторов, которые должен пройти пакет от отправителя до пункта назначения

- процесс передачи данных с одного ПК на другой ПК, когда эти ПК находятся в разных сетях

Вопрос 19

Программа, взаимодействующая с сетевым адаптером называется

Варианты ответов

- сетевой адаптер

- сетевой драйвер

- мультиплексор

Вопрос 20

Информация в компьютерных сетях передается по каналам связи в виде отдельных

Варианты ответов

- пакетов

- данных

- сообщений

Вопрос 21

Какой подуровень используется если в среде передачи данных находится несколько компьютеров и других устройств

Варианты ответов

- MAC (Media Access Control)

- DHCP (Dynamic Host Configuration Protoco

- DHCP Release

Вопрос 22

Способы назначения IP-адресов

Варианты ответов

- Вручную

- Автоматически

- Комбинированный

Вопрос 23

Вид маршрутизации, при котором маршруты указываются в явном виде при конфигурации маршрутизатора.

Варианты ответов

- Динамическая маршрутизация

- Статическая маршрутизация

- Комбинированная маршрутизация

Вопрос 24

Таблица содержит информацию, на основе которой маршрутизатор принимает решение о дальнейшей пересылке пакетов

Варианты ответов

- Таблица координации

- Таблица коммутации

- Таблица маршрутизации

Вопрос 25

Согласно стандарту коммуникационной модели ISO, коммуникационная сеть подразделяется на следующие основные уровни. Выполни соответствия

1.

Физический уровень

2.

Уровень (связывания) данных

3.

Сетевой уровень

4.

Транспортный уровень

5.

Уровень сеанса

6.

Уровень презентаций

7.

Уровень приложений

Варианты ответов

- механические и электрические устройства для передачи сигналов. Самый нижний уровень сетевой коммуникации. Включает сетевое оборудование — сетевые кабели, разъемы, концентраторы и т.д.

- обрабатывает фреймы (frames), или части пакетов фиксированной длины, включая обнаружение ошибок и восстановление после ошибок на физическом уровне.

- обеспечивает соединение и маршрутизацию пакетов в коммуникационной сети, включая обработку адресов исходящих пакетов, декодирование адресов входящих пакетов и поддержку информации для маршрутизации для соответствующего ответа для изменения уровней загрузки

- отвечает за сетевой доступ нижнего уровня и за передачу сообщений между клиентами, включая разделение сообщений на пакеты, сопровождение порядка пакетов, поток управления и генерацию физических адресов.

- реализует сеансы (sessions), или протоколы коммуникации между процессами.

- инкапсулирует различие в форматах между различными системами в сети, включая преобразования символов и полудуплексную (дуплексную) связь (эхо-вывод).

- самый высокий уровень модели сетевых протоколов. Взаимодействует непосредственно с запросами на передачу файлов пользовательского уровня, протоколами удаленных входов и передачи электронной почты, а также со схемами распределенных баз данных

Вопрос 26

Виртуальная локальная сеть, позволяющая делить 1 физическую сеть на некоторое количество других логических сетей, которые работают вне зависимости друг от друга.

Варианты ответов

- Virtual local area network (VLAN)

- Access Control List (ACL)

- ICMP (Internet Control Message Protocol)

Вопрос 27

Механизм деления сеть на подсети с разной маской получил название

Варианты ответов

- Interface List

- VLSM (Variable Length Subnet Mask)

- Network Destination

Вопрос 28

Какой из сетевых подуровней стандарта IEEE 802 определяет конфигурацию LAN и метод доступа к среде передачи данных

Варианты ответов

- передача физических сигналов PS

- управление доступом к передающей среде МАС

- управление логическим каналом LLC

Вопрос 29

Какие способы передачи данных используются в современных

компьютерных сетях

Варианты ответов

- коммутация пакетов

- коммутация сообщений

- коммутация каналов

Вопрос 30

Какой стандарт является основой для построения беспроводных локальных сетей WLAN

Варианты ответов

- 802.11

- 802.10

- 802.16

Вопрос 31

Установите соответствие между понятием и определением

1.

сервер

2.

администратор сети

3.

топология

Варианты ответов

- способ соединения компьютеров в сеть

- человек, обладающий всеми полномочиями для управления компьютерами, пользователями и ресурсами в сети

- специально выделенный высокопроизводительный компьютер, оснащённый соответствующим программным обеспечением, централизованно управляющий работой сети или предоставляющий другим компьютерам сети свои ресурсы

Вопрос 32

Какая топология является пассивной

Варианты ответов

- шина

- звезда

- кольцо

Вопрос 33

Для чего предназначен толстый коаксиальный кабель

Варианты ответов

- только для соединения концентраторов

- прокладки магистральных кабельных линий

- проводки внутри перекрытий и стен

Вопрос 34

На каком уровне осуществляется управление очередностью передачи данных и их приоритетом

Варианты ответов

- сеансовом

- транспортном

- канальном

Вопрос 35

В чем состоит основное назначение локальной сети

Варианты ответов

- ускорение работы компьютеров

- повышение надежности компьютеров

- совместное использование сетевых ресурсов

Вопрос 36

Какова основная цель настройки параметров сетевых ОС

Варианты ответов

- согласование форматов пакетов, передаваемых по сети

- повышение производительности сети

- устранение проблем в системе защиты информации

Вопрос 37

Функции каких уровней модели OSI выполняет драйвер сетевого адаптера

Варианты ответов

- канального и сетевого

- физического и канального

- сетевого и транспортного

Вопрос 38

Последовательность маршрутизаторов, которые должен пройти пакет от отправителя до пункта назначения

Варианты ответов

- Маршрут

- Магистраль

- Путь

Вопрос 39

Какие отличия от модели ISO/ OSI имеет сеть INTERNET

Варианты ответов

- на физическом уровне применяются только проводные линии связи

- применяются специальные методы кодирования физических сигналов

- число сетевых уровней уменьшается до 5

Вопрос 40

Какие линии связи имеют высокую пропускную способность и помехозащищенность

Варианты ответов

- ВОЛС

- спутниковый канал

- коаксиальный кабель

Раздел 1. Введение в дисциплину.

-

Преимущества

использования сети (что даёт предприятию

использование сети).

Выч. сеть – это совокупность

компьютеров, соединенных между собой

линиями связи. Линии связи образованы

кабелями, сетевыми адаптерами и др.

коммуникац. устройствами. Все сетевое

оборудование раб. под упр. системного

и прикладного обеспеч.

Осн.цель сети – обеспечить возможность

совместного исп. ресурсов.

Исп. сетей дает возможности:

1. улучшение доступа к инфо.;

2. разграничение доступа;

3. разделение дорогостоящих ресурсов;

4. свободу в размещении ПК.

-

Простейший случай

взаимодействия ПК и периферийного

устройства.

Для обмена данными между ПК и периферийным

устр. предусмотрен внешний интерфейс

(т.е. набор проводов, соединяющих ПК и

ПУ, а так же набор правил обмена инфо.

по этим проводам). Интерфейс реализ. со

стороны ПК набором аппаратных и

программных средств: контрейлер и

драйвер ПУ соотв. Со стороны ПУ интерфейс

реализ. аппаратным устр. управления.

Программа обращается к драйверу ПУ и

сообщает ему адрес байта памяти кот.

нужно передать. Драйвер загружает

значение этого байта памяти в буфер

контроллера в ПУ. Контроллер последовательно

передает биты в линию связи, разделяя

каждый бит электрическим сигналом.

Кроме этого, контроллер создает стартовый

бит и стоповый бит. Эти сигналы синхрониз.

передачу бита. Контроллер может передавать

бит контроля четности (контрольная

сумма). Бит четности нужен для проверки

того, вся ли инфо.была передана.

-

Простейший случай

взаимодействия двух ПК.

Программа, раб. на одном ПК, не может

получить непосредственный доступ к

ресурсам др. ПК. Она может попросить об

этом программу, раб. на том ПК, кот.

принадлежат ресурсы. Эти просьбы выр.

в сообщениях.

Пример. Приложению А нужно прочитать

какие-то данные с диска В. Комп. А и В

связаны между собой и раб. под упр. ОС.

Прилож. А формир. сообщение, помещает

его в опер. память своего ПК и обращ. к

своей ОС с запросом на передачу сообщения

комп. В. ОС комп. А обращается к драйверу

с сообщением.. Драйвер инициатирует

работу контроллера. Действующая с обеих

сторон пары драйверов и контроллеров

передают сообщение на комп. В. Драйвер

комп. В периодич. осущ. проверку на

завершение приема данных. Принятый байт

считывается (кладется) в ОП, а из ОП его

берет прилож. В. Прилож. В берет сообщение

из ОП и, в зависимости от того, что в нем

содержится, формирует запрос к своей

ОС на вып. каких-либо действий.

-

Проблемы

физической передачи данных по сети.

При соединении 2х ПК между

собой на первый план выходят задачи

физической передачи данных по линиям

связи. Эти задачи вкл. в себя:

1. кодирование и модуляция

данных;

2. взаимная синхронизация

передатчика и приемника;

3. проверка целостности и

правильности переданной информации.

В ВТ для представления

данных исп. двоичный код.

Кодирование –

представление данных в виде электрических

или оптических сигналов.

Сущ. 3 способа кодирования

данных:

1. потенциальное

– единице соотв. один ур. напряжения, а

нулю др.;

2. импульсивное

– для представления информации исп.

импульсы одной или различных полярностей;

3. модулятивное

– строится на основе синуса и дальних

сигналов. Это кодир. прим. только тогда,

когда канал вносит сильные искажения

в передаваемые сигналы. Модуляцию исп.

в глобальных сетях, при передаче данных

через аналоговые устройства.

На способ передачи сигнала

влияет кол-во проводов линий связи между

ПК. Чтобы снизить стоимость линии связи,

можно сократить кол-во проводов и исп.

не параллельную, а последовательную

передачу данных.

При передаче сигнала

приходиться решать проблему взаимной

синхронизации передатчика одного ПК и

приемника др. ПК. При взаимодействии

модуля внутри ПК такой проблемы не

встает, т.к. все модули синхронизир. от

общего тактового генератора. При связи

комп. между собой исп. обмен спец.

тактовыми синхроимпульсами или посылают

заранее обусловленный код. Для более

надежной передачи данных сущ. стандартный

прием – подсчет контрольной суммы и

передача ее после каждого байта или

блока байтов.

-

Методы

доступа в сети. Принципы работы. Отличия.

Применение в топологиях.

Все данные, передаваемые

по сети, помещаются в кадр и снабжаются

адресом отправителя и получателя.

Чтобы получить возможность

передавать кадр, ПК должен убедиться,

что среда свободна, для этого он слушает

сеть. Если среда свободна, то ПК передает

данные в сети. Если среда занята, то ПК

выжидает время и снова слушает среду.

Ост. ПК могу распознать факт передачи

кадров в сеть, тот ПК, кот. распознает

свой адрес в заголовке кадра записывает

его содержимое в свой внутренний буфер,

обрабат. получ. данные и посылает ответ

тому ПК, кот. посылает этот кадр.

После окончания передачи

кадра все узлы выдерживают технологическую

паузу (меж кадровый интервал). Она нужна

для того, чтобы привести все адаптеры

в исходное состояние.

-

Виды локальных

вычислительных сетей. Одноранговые

сети.

В

одноранговых сетях любой компьютер

может быть и сервером, и рабочей станцией

одновременно. В принципе, любой

пользователь в такой сети имеет

возможность использовать все данные,

хранящиеся на других компьютерах сети,

и устройства, подключенные к ним. Основной

недостаток работы одноранговой сети

заключается в значительном увеличении

времени решения прикладных задач. Это

связано с тем, что каждый компьютер сети

отрабатывает все запросы, идущие к нему

со стороны других пользователей.

Следовательно, в одноранговых сетях

каждый компьютер работает значительно

интенсивнее, чем в автономном режиме.

Затраты

на организацию одноранговых вычислительных

сетей относительно небольшие. Однако

при уменьшении числа рабочих станций

эффективность их использования резко

уменьшается. Пороговое значение числа

рабочих станций составляет, по оценкам

компании Novell. Поэтому одноранговые сети

используются только для относительно

небольших рабочих групп.

-

Виды специализированных

серверов.

1. Сервер файлов и печати – упр.

доступом польз. к файлам или принтерам.

Он обеспечивает взаимодействие между

рабочими станциями и предоставляет

пользователю доступ к тем файлам, кот.

необходимы для работы. Для этого файловый

сервер снабжается большим объемом

памяти для хран. инфо. и огранич. не

санкционированный доступ.

2. Сервер приложений – на нем

вып. прикладные части клиент-серверных

прог., а так же наход. данные, доступные

клиентам. Решающую роль играет мощность

и масштабируемость системы. Чтобы

ускорить поиск данных, сервер хранит

большой объем инфо в структурированном

виде. Исп. механизм транзакции и запросов.

Сервер прилож. отлич. от сервера файлов

и печати тем, что у последних файл целиком

копир., на клиентский ПК присылается

только рез. запроса.

3. Прокси сервер – действует как

посредник между лок. и глоб. сетью;

помогает пользователю получить инфо.

из интернета, может обеспечить защиту

сети. Так же может сохр. часто запрашиваемую

инфо. в КЭШ памяти и быстро доставлять

ее пользователям без повторного обращения

к внешней сети.

4. Межсетевой экран – в прокси

сервер можно сконфигурировать так, что

он будет принимать или отвергать опр.

типы сетевых запросов, поступ. как из

лок. сети в глоб., так и наоборот. При

такой конфигурации прокси сервер берет

на себя функции межсетевого экрана и

представляет собой средство обеспечения

информации.

5. Почтовый сервер – подобно

прокси серверу, почтовый сервер заним.

вход. и исход. запросами. Одна из его

задач – это чтение адресов вход. сообщ.

и доставка в соотв. почтовые ящики.

6. DNS-сервер

– предназначен для ответа на DNS-запросы

по соответствующему протоколу; переводят

символьные имена (адреса) в IP-адреса

и наоборот.

7. DHCP-сервер

– позволяет другим ПК участникам домена

обращаться по соотв. протоколу для

получения IP-адреса. Админ.

сети задает диапазон IP-адресов,

кот. будут исп. среди ПК. Это позволяет

избежать ручного распределения IP-адресов

и уменьшить кол-во ошибок.

8. Контроллер домена – явл.

главным в домене. На нем храниться вся

служебная инфо. о комп., пользователях,

т.е. на всех участниках домена в каталоге

Active Directory.

9. Web-сервер –

сервер, принимающий запросы от клиентов

(Web-браузеров) и выдающий

ответы в виде HTML-страниц.

Соседние файлы в предмете [НЕСОРТИРОВАННОЕ]

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

- #

| Котовский индустриальный техникум | Утверждаю Зам. директора

_______________/Улуханова И.В./ |

ЭКЗАМЕНАЦИОННЫЙ ТЕСТ

по дисциплине ОП.11 «Компьютерные сети»

специальности 09.02.07 «Информационные системы и программирование»

группа___________________________Дата_______________________

ФИО студента ___________________________________________

ВАРИАНТ 1

Часть А

|

№ |

Вопрос |

Ответ |

Балл |

|

1 |

Методы последовательной передачи данных в ИС 1___,2___ |

|

2 |

|

2 |

Основные группы кабелей 1___,2____,3____ |

|

3 |

|

3 |

Метод доступа сетевой архитектуре Token Ring |

Маркерный |

1 |

|

4 |

Перечислите типы разъемов сетевой платы 1___,2____,3____ |

BNC DB-15 AUI RG-45 |

3 |

|

5 |

Устройство, устанавливаемое для поглощения блуждающих сигналов |

Терминатор |

1 |

|

6 |

Максимальная длина сегмента 10Base-T |

100 |

1 |

|

7 |

Максимальная длина сегмента возможна в сетевой архитектуре 10Base5 |

500 |

1 |

|

8 |

Максимальное значение сокращения межкадрового интервала |

49 |

1 |

|

9 |

Размер IP-адреса |

4 байта |

1 |

|

10 |

Средствами каких устройств производится сворачивание колец в случае отказа в технологии FDDI? 1___,2___ |

|

2 |

|

11 |

Кабель, осуществляющий передачу данных в виде световых импульсов |

Оптоволоконный |

1 |

|

12 |

Какая топология применяется в сетевой технологии Ethernet (10Base2, 10Base5) |

Шина |

1 |

|

13 |

Сетевая технология, использующая топологию кольцо |

Token Ring |

1 |

|

14 |

Сетезависимые уровни TCP/IP 1___,2____ |

|

2 |

|

15 |

Назовите уровни модели OSI 1___,2____,3____,4____,5___,6____,7____ |

|

7 |

|

16 |

Перечислите сетенезависимые уровни TCP/IP 1___,2____ |

|

2 |

|

17 |

Протокол автоматизации процесса назначения IP адресов |

DHCP |

1 |

|

18 |

Служба, устанавливающая соответствие между доменным именам и IP-адресом |

DNS |

1 |

|

19 |

Какие уровни включает в себя структурированная кабельная система 1____, 2____,3_____ |

Горизонтальную подсистему, вертикальную подсистему, подсистему кампуса |

3 |

Суммарный балл_______

Оценка _________

Часть В

-

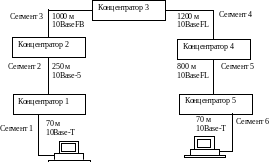

Рассчитайте для данной сети время двойного оборота сигнала

7 баллов

-

Перевести IP-адрес из десятичной формы записи в двоичную форму. Определить для IP-адреса класс и маску подсети.

195.28.56.121

6 баллов

-

Перевести IP-адрес из двоичной формы записи в десятичную форму. Определить для IP-адреса класс и маску подсети.

10100011.00010011.01101011.00010001

6 баллов

-

Разделите данную сеть на 4 подсети. Запишите IP-адреса подсетей, широковещательный адрес для каждой подсети в двоичной и десятичной форме, маску подсети в двоичной и десятичной форме.

195.16.110.0/24

15 баллов

Преподаватель _____________________ /Дементьева К.В./

Председатель предметной комиссии ______________ /Мартынова Н.В./ 2020 год

| Котовский индустриальный техникум | Утверждаю Зам. директора

_________________/Улуханова И.В./ |

ЭКЗАМЕНАЦИОННЫЙ ТЕСТ

по дисциплине ОП.11 «Компьютерные сети»

специальности 09.02.07 «Информационные системы и программирование»

группа________________________Дата__________________________

ФИО студента ___________________________________________

ВАРИАНТ 2

Часть А

|

№ |

Вопрос |

Ответ |

Балл |

|

1 |

Базовые топологии 1___,2____,3____,4_____ |

Шина Звезда Кольцо Ячеистая |

4 |

|

2 |

Назовите типы беспроводных ЛВС 1___,2____,3____,4_____ |

Инфракрасные Лазер Радиопередача в узком диапазоне Радиопередача в рассеянном спектре |

4 |

|

3 |

Перечислите методы пакетной коммутации 1___,2____ |

Виртуальных соединений Датаграммный |

2 |

|

4 |

Методы передачи данных 1___,2____,3____ |

Симплексный Полудуплексный Дуплексный |

3 |

|

5 |

Блок данных, передаваемый по сети |

Пакет |

1 |

|

6 |

Логическая топология Token Ring? |

Кольцо |

1 |

|

7 |

Максимальная длина сегмента 10Base2 |

185 |

1 |

|

8 |

Максимальное количество повторителей в сети 10Base-5 |

4 |

1 |

|

9 |

Метод доступа сетевой архитектуры 100VG-AnyLAN |

По приоритету запроса |

1 |

|

10 |

Устройство, применяемое для подключения толстого коаксиального кабеля |

Трансивер |

1 |

|

11 |

Перечислите методы доступа 1___,2____,3____,4_____ |

CSMA/CD CSMA/CA Маркерный По приоритету запроса |

4 |

|

12 |

Режимы работы кольца в технологии FDDI 1___,2____ |

Сквозной Свертывания |

2 |

|

13 |

Предельное значения времени двойного оборота сигнала |

575 |

1 |

|

14 |

Технология, используемая в беспроводных мостах |

Радиопередача в рассеяном спектре |

1 |

|

15 |

Первый октет IP-адреса, используемого для тестирования программ и взаимодействия процессов в пределах машины |

127 |

1 |

|

16 |

Перечислите уровни стека TCP/IP 1___,2____,3____,4_____ |

Прикладной Транспортный Сетевой Сетевых интерфейсов |

4 |

|

17 |

Назовите логические части IP-адреса 1___,2____ |

Номер сети Номер узла |

2 |

|

18 |

Протокол преобразования IP адреса в физический адрес |

ARP |

1 |

|

19 |

Перечислите режимы работы протокола DHCP 1____, 2_____, 3_____ |

Ручной, автоматический статический, динамический |

3 |

Суммарный балл_______

Оценка _________

Часть В

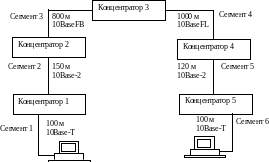

1. Рассчитайте для данной сети время двойного оборота сигнала

7 баллов

2. Перевести IP-адрес из десятичной формы записи в двоичную форму. Определить для IP-адреса класс и маску подсети.

110.56.141.23

6 баллов

3. Перевести IP-адрес из двоичной формы записи в десятичную форму. Определить для IP-адреса класс и маску подсети.

10101000.01110001.10001100.00100011

6 баллов

4. Разделите данную сеть на 4 подсети. Запишите IP-адреса подсетей, широковещательный адрес для каждой подсети в двоичной и десятичной форме, маску подсети в двоичной и десятичной форме.

201.80.5.128/25

15 баллов

Преподаватель _____________________ /Дементьева К.В./

Председатель предметной комиссии ______________ /Мартынова Н.В./ 2020 год

СМОЛЕНСКОЕ ОБЛАСТНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ

ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

«ВЯЗЕМСКИЙ

ПОЛИТЕХНИЧЕСКИЙ ТЕХНИКУМ»

|

ОДОБРЕНО |

УТВЕРЖДЕНО |

|

Протоколом СОГБПОУ ВПТ |

Протоколом |

|

«29» августа 2019 |

«30» августа 2019 |

Комплект контрольно-оценочных

средств

по учебной

дисциплине ОП.11«Компьютерные сети»

по

специальности СПО 09.02.03« Программирование в компьютерных системах»

курс III

группа (ы) Т-34

Преподаватель

Никитина Светлана Юрьевна

Рассмотрен на заседании ПЦК профессиональных

дисциплин ППССЗ 09.02.01, 09.02.03, 08.02.01

Протокол от «28» августа 2019 г. № 1

Председатель ПЦК_____________Никитина С.Ю.

СМОЛЕНСКОЕ ОБЛАСТНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ

ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ

«ВЯЗЕМСКИЙ

ПОЛИТЕХНИЧЕСКИЙ ТЕХНИКУМ»

|

ОДОБРЕНО |

УТВЕРЖДЕНО |

|

Протоколом СОГБПОУ ВПТ |

Протоколом |

|

«30» августа 2018 |

«31» августа 2018 |

Комплект контрольно-оценочных

средств

по учебной

дисциплинеОП.11«Компьютерные сети»

по

специальности СПО 09.02.03« Программирование в компьютерных системах»

курс III

группа (ы) Т-34, Т-34.1

Преподаватель

Никитина Светлана Юрьевна

Рассмотрен на заседании ПЦК профессиональных

дисциплин ППССЗ 09.02.01, 09.02.03, 08.02.01

Протокол № 1 от «29» августа 2018 г.

Председатель ПЦК _____________Никитина С.Ю.

СОДЕРЖАНИЕ

|

1. |

Общие положения |

3 |

|

2. |

Результаты |

3 |

|

2.1. |

Перечень |

3 |

|

2.2. |

Форма |

3 |

|

2.3. |

Основные |

4 |

|

2.4. |

Текущий |

4 |

|

3. |

Оценка образовательных |

5 |

|

3.1. |

Шкала |

7 |

|

4. |

Требования |

7 |

|

5. |

Тесты и |

8 |

|

6. |

Перечень |

24 |

|

7. |

Список |

24 |

1. Общие

положения

Контрольно-оценочные

средства (КОС) предназначены для контроля и оценки образовательных достижений

обучающихся, освоивших программу учебной дисциплины Компьютерные сети.

КОС

включают контрольные материалы для проведения текущего контроля и

промежуточной аттестации.

КОС

разработаны на основании положений:

основной

профессиональной образовательной программы по специальности СПО 09.02.03«Программирование

в компьютерных системах»;

программы

учебной дисциплины Компьютерные сети;

учебного

планапо специальности СПО 09.02.03 Программирование в компьютерных системах;

положения

«О фонде оценочных средств для проведения текущего контроля успеваемости

промежуточной и итоговой аттестации студентов и обучающихся СОГБОУ СПО «Вяземский

политехнический техникум».

2. Результаты освоения дисциплины, подлежащие проверке

2.1. Перечень умений, знаний, общих компетенций

В

результате освоения учебной дисциплины Компьютерные сетиобучающийся должен

обладать предусмотренными ФГОС по специальности СПО 09.02.03

Программирование в компьютерных системах следующими умениями, знаниями,

которые формируют профессиональные компетенции, и общими компетенциями:

У1.Совместно использовать

каталоги;

У2. Определять

оптимальный для конкретной сетевой среды тип кабеля и аппаратуру подключения.

Классифицировать кабели IBM;

У3. Работать с данными,

передаваемыми по сети, передавать данные;

У4.Устанавливать почтовое отделение,

настраивать клиентскую часть;

У5.Работатьспрограммами Internet Explorer, MS Outlook

Express, Outlook;

У6.Работать в глобальной сети Internet.

З1.

Фундаментальные концепции, компоненты и функции сетей;

З2. Подключение сетевых

компонентов;

З3. Функционирование сети;

З4. Сетевые архитектуры;

эксплуатацию, администрирование и поддержку сетей;

З5. Основы глобальных сетей.

2.2. Форма аттестации

Формой

аттестации по учебной дисциплине является экзамен.

2.3 Основные показатели оценки результатов

Таблица

1

|

Результаты |

Форма, |

|

В |

Практические |

|

У2. Определять |

Практические |

|

У3. Работать |

Практические |

|

У4.Устанавливать почтовое отделение, настраивать |

Практические |

|

У5.Работатьспрограммами Internet Explorer, MS Outlook Express, Outlook; |

Практические |

|

У6.Работать в глобальной сети Internet. |

Практические |

|

В результате освоения дисциплины обучающийся З1.Фундаментальные З2.Подключение З3. Функционирование |

Практические |

|

З4. Сетевые |

Практические |

|

З5. |

Практические |

2.4.Текущий и рубежный

Выполнение практических

работ, ответы на контрольные вопросы

Защита

практических работ (отчёты в электронном виде)

Устный

опрос

Тестирование

Выполнение

самостоятельных работ

Выполнение

индивидуальных заданий

3. Виды текущего контроля по элементам

знаний и умений по 5-балльной системе

|

Вид |

Объект оценивания |

Аудиторная(А)или |

Умения |

Знания |

||||||

|

У1 |

У2 |

У3 |

З1 |

З2 |

З3 |

З4 |

З5 |

|||

|

Практические |

||||||||||

|

ПР №1 . Совместное использование каталогов. |

1. Отчет; 2. |

А |

+ |

+ |

+ |

+ |

+ |

|||

|

ПР №2. Диагностика IP-протокола |

1. Отчет; 2. Ответы |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №3. Назначение и технические характеристики аппаратных |

1. Отчет; 2. Ответы |

А/В |

+ |

+ |

+ |

+ |

+ |

|||

|

ПР №4. Изучение утилит TCP/IP в ОС Windows |

1. Отчет; 2. Ответы |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №5. Установка и удаление дополнительного оборудования в ОС |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №6. Изучение программы CiscoPacketTracer |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №7. Изучение |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №8. |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

|||

ПР №9.Базовая настройка

|

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

|||

ПР №10.Базовая настройка

|

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №11. Ознакомиться с принципами работы протоколов глобальных |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

||||

|

ПР №12. Установка и настройка почтового клиентаWindows 7, |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

ПР №13. Настройка электронной почты WindowsLive для вашей |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

ПР №14. Работа |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

ПР №15. Работас Windows Live |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

ПР №16. Работа с |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

ПР №17. Работа |

1. 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

ПР№18 Работа с |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

ПР№19. Настройки |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

ПР№20. Публикация Web – документов |

1. Отчет; 2. |

А/В |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

Самостоятельная |

||||||||||

|

Подготовка |

Доработка |

В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Подготовка |

Доработка |

В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Работа с |

В |

+ |

+ |

+ |

+ |

|||||

|

Подготовка |

Презентация |

В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Подготовка |

Презентация |

В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Подготовка |

Реферат |

В |

+ |

+ |

+ |

+ |

+ |

+ |

+ |

|

|

Текущий контроль: |

||||||||||

|

Введение |

А |

+ |

+ |

+ |

+ |

|||||

|

Раздел |

Тест |

А |

+ |

+ |

+ |

+ |

||||

|

Раздел |

Тест |

А |

+ |

+ |

+ |

+ |

||||

|

Раздел |

Тест |

А |

+ |

+ |

+ |

+ |

+ |

|||

|

Раздел |

Тест |

А |

+ |

+ |

+ |

+ |

+ |

|||

|

Раздел |

Тест |

А |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

Раздел 6. |

Устный |

А |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

Раздел 7. |

Тест |

А |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

Раздел 8.Поддержка сети |

Устный ответ |

А |

+ |

+ |

+ |

+ |

+ |

+ |

||

|

Итого |

3.1. Шкала

перевода оценивания образовательных достижений по результатам текущей

аттестационной работы

|

Процент |

Оценка |

|

|

балл (отметка) |

вербальный |

|

|

85 ÷ 100 |

5 |

отлично |

|

70 ÷ 85 |

4 |

хорошо |

|

50 ÷ 69 |

3 |

удовлетворительно |

|

менее 50 |

2 |

неудовлетворительно |

4. Требования к портфолио

4.1. Тип портфолио

— портфолио работ («протокольное»), электронный вид на диске (презентация

+ практические и лабораторные работы + отчёты по лабораторным работам) и в

письменном виде.

4.2. Состав портфолио.Примерная структура

и содержание портфолио

4.2.1. Электронный вид

записывается на диск, портфолио разрабатывается в среде программы

PowerPoint, содержит:

1.

Титульный лист (наименование ОУ, название проекта, ФИО автора, курс, группа,

код и наименование специальности)

2.

Содержание (гиперссылки по слайдам)

3.

Отчёты по Практическим работам (краткое описание программы (определение,

4-6 раскрытых терминов), ссылки на работы). Работы, выполненные в одной

программе, оформляются на отдельном слайде.

5.

Заключение. Перечислить трудности при выполнении работ над задачами, наиболее

интересные и хорошо получившиеся элементы (моменты) работ в различных

программах.

6.

Список используемой литературы.

Студент

имеет право вносить изменения в рекомендованную структуру портфолио с учетом

наиболее предпочтительных интересов и склонностей, наиболее ярко проявляющихся

компетенций.

4.2.2. Письменный вид

1.

Конспект лекций;

2.

Индивидуальное задание;

3.

Рефераты, доклады;

4.

Презентации.

5.Тесты и Вопросы к экзамену

Раздел

1. Понятие

о компьютерной сети

1. Главное требование, предъявляемое к

сетям:

а). Выполнение сетью ее

основной функции – обеспечение пользователям потенциальной возможности доступа

к разделяемым ресурсам всех ПК, объединенных в сеть.

б). Объединение

территориально рассредоточенных компьютеров, которые могут находиться в

различных городах и странах.

в). Связь локальных сетей

в масштабах города и соединение локальных сетей с глобальными.

2. Концепция соединенных и совместно использующих ресурсы

компьютеров называется:

а). Локальной сетью.

б). Сетевым взаимодействием.

в). Глобальной сетью.

3.

Серверы :

а).

Компьютеры, осуществляющие доступ к сетевым ресурсам.

б).

Компьютеры, предоставляющие свои ресурсы сетевым пользователям.

в).

Способ соединения компьютеров.

4.

Клиенты:

а).

Компьютеры, осуществляющие доступ к сетевым ресурсам.

б).

Компьютеры, предоставляющие свои ресурсы сетевым пользователям.

в).

Способ соединения компьютеров.

5.

Среда:

а). Компьютеры, осуществляющие доступ

к сетевым ресурсам.

б).

Компьютеры, предоставляющие свои ресурсы сетевым пользователям.

в).

Способ соединения компьютеров.

6. Группа соединенных средой передачи компьютеров и

других устройств на ограниченной территории и работающих в интерактивном

режиме.

а). Городская сеть.

б). ГВС (глобальная вычислительная

сеть).

в). ЛВС (локальная вычислительная

сеть).

7. Одноранговые сети:

а). Серверы приложений

б). Выделенные серверы.

в). Рабочие группы.

8. Три ПК и принтер расположены в одном здании,

соединены кабелем, можно совместно использовать принтер:

а). Городская сеть.

б). ГВС (глобальная вычислительная

сеть).

в). ЛВС (локальная вычислительная

сеть).

9.

Двадцать ПК на втором этаже ВПТ используют MSWord:

а). ГВС (глобальная вычислительная

сеть).

б). Отсутствует сеть.

в). ЛВС (локальная вычислительная

сеть).

10.

Каждый ПК функционирует и как клиент, и как сервер:

а).

Одноранговая сеть.

б).

Сеть на основе сервера.

в).

Отсутствует сеть.

11.

В сетях с топологией звезда сегменты кабеля расходятся от:

а).

Репитера.

б).

Концентратора.

в).

Кабеля.

12.

Выход из строя центрального узла, влечет выход из строя всей сети при топологии:

а).

Звезда.

б).

Кольцо.

в).

Шина.

13.

Топология шина является топологией:

а).

Пассивной.

б).

Активной.

в).

Гибридной.

14.

Компьютер – клиент:

а). Функционирует и как клиент, и как сервер.

б). Получает доступ к совместно используемым ресурсам.

в). Централизует сетевой трафик.

15. Концентратор:

а). Функционирует и как

клиент, и как сервер.

б). Получает доступ к совместно используемым ресурсам.

в). Централизует сетевой трафик.

16. Сервер:

а). Усиливает сигнал.

б). Предоставляет доступ к совместно используемым

ресурсам.

в). Сигнал в кольце кабеля.

17. Маркер:

а). Усиливает сигнал.

б). Предоставляет доступ к совместно используемым

ресурсам.

в). Сигнал в кольце кабеля.

18. ПК в одноранговой сети:

а). Усиливает сигнал.

б). Функционирует и как клиент, и как сервер.

в). Соединяет ПК.

19. Репитер:

а). Усиливает сигнал.

б). Функционирует и как клиент, и как сервер.

в). Соединяет ПК.

20. Среда передачи:

а). Функционирует как

файл — и принт — сервер.

б). Соединяет ПК.

в). Предотвращает эффект

отражения сигнала.

21. Терминатор:

а). Функционирует как

файл — и принт — сервер.

б). Соединяет ПК.

в). Предотвращает эффект

отражения сигнала.

22. Что справедливо в отношении одноранговых сетей:

а).Обеспечивают более

надежный уровень защиты и управления.

б).Рекомендуются для

сетей с числом ПК не более 10.

в).Необходимо наличии

центрального сервера.

23. Что лучше всего характеризует топологию звезда:

а). Требует меньшего

расхода кабеля.

б). Централизует контроль

и управление.

в). Разрыв одного кабеля

останавливает сеть.

24. Что лучше всего характеризует топологию кольцо:

а). Равный доступ для

всех ПК.

б). Среда передачи

недорога и проста в работе.

в). Требует меньшего

расхода кабеля.

25. Что лучше всего характеризует топологию шина:

а). Требует большего

расхода кабеля.

б). Среда передачи

недорога и проста в работе.

в). Разрешить проблемы

легче.

26. Удлинить кабель в сети с топологией шина

поможет:

а). Плата сетевого адаптера.

б). Баррел – коннектор.

в). Терминатор.

27. Одноранговая сеть MSWindows

требует выполнения на ПК:

а.) Локальной операционной системы и

сетевой ОС.

б). Сетевой ОС.

в). Дополнительного программного

обеспечения не требуется

Раздел

2. Подключение

сетевых компонентов

28. Концентратор всегда изменяет:

а). Физическую топологию

сети.

б). Логическую топологию

сети.

в). Физическую и

логическую топологию сети.

29. Физическая топология:

а). Конфигурация связей,

образованных отдельными частями кабеля.

б). Конфигурация

информационных потоков между ПК сети.

в). Конфигурация связей

и информационных потоков.

30. Логическая топология:

а). Конфигурация связей,

образованных отдельными частями кабеля.

б). Конфигурация

информационных потоков между ПК сети.

в). Конфигурация связей

и информационных потоков.

31. Тонкий коаксиальный кабель:

а). Диаметром 0,5 см, способен

передавать сигналы на расстояние до 185 м.

б). Диаметром 1 см, способен

передавать сигнал на расстояние до 500 м.

в). Диаметром 0,8 см, способен

передавать сигнал на расстояние до 100 м.

32. Толстый коаксиальный кабель:

а). Диаметром 0,5 см, способен

передавать сигналы на расстояние до 185 м.

б). Диаметром 1 см, способен

передавать сигнал на расстояние до 500 м.

в). Диаметром 0,8 см, способен

передавать сигнал на расстояние до 100 м.

33. Тонкий коаксиальный кабель подключают:

а).

BNCT

коннектор.

б).

Трансивер

в).

Вилки и розетки RJ — 45

34. Толстый коаксиальный кабель подключают:

а). BNCT

коннектор.

б).

Трансивер

в).

Вилки и розетки RJ — 45

35. Витую пару подключают:

а). BNCT

коннектор.

б).

Трансивер

в).

Вилки и розетки RJ — 45

36. Электрические сигналы, кодирующие данные,

передаются по:

а). Оплетке.

б).

Жиле.

в).

Изоляции.

37. Рекомендуемое значение номера

прерывания для ПСА:

а). IRQ

7

б). IRQ

5

в). IRQ

3

38. Оптоволоконный кабель:

а).

Как правило, использует разъемы RJ

– 45.

б).

Поддерживает передачу речи, данных и видео.

в).

Относится к семейству кабелей RG

– 58.

39. STP:

а). Как правило, использует разъемы RJ

– 45.

б).

Поддерживает передачу речи, данных и видео.

в).

Относится к семейству кабелей RG

– 58.

40. Тонкий коаксиальный кабель:

а).

Требует прямой видимости.

б).

Сигналы отражаются от стен и потолков.

в).

Относится к семейству кабелей RG

– 58.

41.

Лазер:

а). Требует прямой видимости.

б).

Сигналы отражаются от стен и потолков.

в).Относится

к семейству кабелей RG – 58.

42.

При рассеянном инфракрасном излучении:

а). Обычно используется как

магистраль в большой сети Ethernet.

б). Сигналы отражаются от стен и

потолков.

в).

Обычно использует IRQ 7.

43. Толстый коаксиальный кабель:

а). Обычно используется как

магистраль в большой сети Ethernet.

б). Сигналы отражаются от стен и

потолков.

в).

Обычно использует IRQ 7.

44. Параллельный порт:

а).

Наибольшее пространство между фальш – потолком и перекрытием.

б). Поддерживает передачу речи, данных и

видео.

в). Обычно использует IRQ 7.

45. Пленум:

а). Наибольшее

пространство между фальш – потолком и перекрытием.

б). Поддерживает передачу речи, данных и

видео.

в). Обычно использует IRQ 7.

Раздел 3. Функционирование сети

46. Уровень 1 модели OSI – физический :

а). Осуществляет

передачу неструктурированного «сырого» потока битов по физической

среде.

б). Позволяет двум

приложениям на разных ПК устанавливать, использовать и завершать соединение,

называемое сеансом.

в). Определяет формат,

используемый для обмена данными между сетевыми компьютерами.

47. Уровень 7 модели OSI – прикладной:

а). Представляет собой

окно для доступа прикладных процессов к сетевым услугам.

б). Позволяет двум

приложениям на разных ПК устанавливать, использовать и завершать соединение,

называемое сеансом.

в). Определяет формат,

используемый для обмена данными между сетевыми компьютерами.

48. Уровень 6 модели OSI – представительский:

а). Представляет собой

окно для доступа прикладных процессов к сетевым услугам.

б). Позволяет двум

приложениям на разных ПК устанавливать, использовать и завершать соединение,

называемое сеансом.

в). Определяет формат,

используемый для обмена данными между сетевыми компьютерами.

49. Уровень 5 модели OSI – сеансовый:

а). Представляет собой

окно для доступа прикладных процессов к сетевым услугам.

б). Позволяет двум

приложениям на разных ПК устанавливать, использовать и завершать соединение,

называемое сеансом.

в). Определяет формат,

используемый для обмена данными между сетевыми компьютерами.

50. Уровень 4 модели OSI – транспортный:

а). Обеспечивает

дополнительный уровень соединения – ниже сеансового уровня.

б). Осуществляет передачу

кадров данных от сетевого уровня к физическому.

в). Отвечает за адресацию

сообщений и перевод логических адресов и имен в физические адреса.

51. Уровень 3– сетевой:

а). Обеспечивает

дополнительный уровень соединения – ниже сеансового уровня.

б). Осуществляет передачу

кадров данных от сетевого уровня к физическому.

в). Отвечает за адресацию

сообщений и перевод логических адресов и имен в физические адреса.

52. Уровень 2 модели OSI – канальный:

а). Обеспечивает

дополнительный уровень соединения – ниже сеансового уровня.

б). Осуществляет передачу

кадров данных от сетевого уровня к физическому.

в). Отвечает за адресацию

сообщений и перевод логических адресов и имен в физические адреса.

53. В Project

802 модели OSI разделен на два подуровня

уровень:

а). Канальный.

б). Физический.

в). Прикладной.

54. Протоколы разделены на три типа, соответствующие

модели OSI: прикладной, сетевой и:

а). Физический.

б). Транспортный.

в). Канальный.

55. Обычно содержит информацию для проверки ошибок,

называемую CRC:

а). Заголовок пакета.

б). Трейлер.

в). Данные.

56. Содержит адрес местоназначения:

а). Заголовок пакета.

б). Трейлер.

в). Данные.

57. В модели OSI все сетевые операции разделены на уровней:

а). 7.

б). 14.

в). 2.

58. Процесс создания пакета начинается на уровне

модели OSI:

а). Представительском.

б). Прикладном.

в). Транспортном.

59. Прикладной уровень:

а). Определяет метод

соединения сетевого кабеля с адаптером.

б). Представляет службы,

напрямую поддерживающие приложения пользователя.

в). Обеспечивает синхронизацию

задач пользователя через расстановку контрольных точек в потоке данных.

60. Сеансовый уровень:

а). Определяет метод

соединения сетевого кабеля с адаптером.

б). Представляет службы,

напрямую поддерживающие приложения пользователя.

в). Обеспечивает синхронизацию

задач пользователя через расстановку контрольных точек в потоке данных.

61. Канальный уровень:

а). Определяет метод

соединения сетевого кабеля с адаптером.

б). Упаковывает необработанные

биты с Физического уровня в кадры данных.

в). Отвечает за перевод

формата данных.

62. Физический уровень:

а). Определяет метод

соединения сетевого кабеля с адаптером.

б). Упаковывает необработанные

биты с Физического уровня в кадры данных.

в). Отвечает за перевод

формата данных.

63. Сетевой уровень:

а). Обеспечивает

безошибочную передачу сообщений.

б). Определяет маршрут

между ПК отправителем и ПК получателем.

в). Определяет метод

соединения сетевого кабеля с адаптером.

64. Транспортный уровень:

а). Обеспечивает

безошибочную передачу сообщений.

б). Определяет маршрут

между ПК отправителем и ПК получателем.

в). Определяет метод

соединения сетевого кабеля с адаптером.

65. Представительский уровень:

а). Обеспечивает

синхронизацию задач пользователя через расстановку контрольных точек в потоке

данных.

б). Отвечает за перевод

формата данных.

в). Упаковывает

необработанные биты с Физического уровня в кадры данных.

66. Сеансовый уровень:

а). Обеспечивает

синхронизацию задач пользователя через расстановку контрольных точек в потоке

данных.

б). Отвечает за перевод

формата данных.

в). Упаковывает

необработанные биты с Физического уровня в кадры данных.

67. Драйвер:

а). Аппаратное обеспечение.

б). Программное обеспечение.

в). Периферийное устройство.

68. В сетевой среде драйвер ПСА нужен:

а). Для связи с другими

платами.

б). Для связи между

платой и операционной системой.

в). Для связи между

различными типами ПК в сети.

69. Драйвер принтера:

а). Обеспечивает

полнофункциональную работу всех принтеров.

б). Может использовать один и

тот же драйвер всех принтеров, изготовленных одним производителем.

в). Позволяет использовать все

функции данной модели, для которой, и разработан специальный драйвер.

70. Какому уровню модели OSI принадлежит подуровень

управления доступом к среде:

а). Транспортному.

б). Физическому.

в). Канальному.

71. Какой протокол является протоколом

Сетевого уровня:

а). IPX.

б). Telnet.

в). FTP.

72. Какой метод доступа используется при

прослушивании кабеля перед отправкой данных, чтобы определить присутствие

трафика:

а). CSMA/CD.

б). CSMA/CA.

в). С передачей маркера.

73. Метод доступа с передачей маркера

предотвращает коллизии благодаря:

а). Использованию кода,

который поможет избежать столкновения маркеров.

б). Наличию нескольких

маркеров, перемещающихся по разным маршрутам.

в). Одновременному

использованию маркера только одним ПК.

Раздел 4.Сетевые архитектуры

74. Ethernet использует узкополосную передачу и топологию:

а). Шина.

б). Звезда.

в). Кольцо.

75.ArcNet

а). Использует топологию

звезда — шина на базе UTP.

б). Использует передачу

маркера и топологию звезда — шина.

в). Использует передачу

маркера и топологию шина.

76. 10 BaseT

а). Использует топологию

звезда — шина на базе UTP.

б). Использует передачу

маркера и топологию звезда — шина.

в). Использует передачу

маркера и топологию шина.

77. 100 BaseVG— AnyLAN

а). Используется в среде SNA.

б). СочетаетToken Ring и Ethernet.

в). Использует передачу

маркера и топологию шина.

78. TokenRing

а). Используется в среде SNA.

б). СочетаетToken Ring и Ethernet.

в). Использует передачу

маркера и топологию шина.

79. 100 BaseX

а). Известна как FastEthernet.

б). Использует передачу

маркера и топологию шина.

в). Использует топологию шина

на базе кабеля тонкийEthernet.

80. 10 Base2

а). Известна как FastEthernet.

б). Использует передачу

маркера и топологию шина.

в). Использует топологию шина

на базе кабеля тонкийEthernet.

81. 10 Base5

а). Встроенное в Macintosh сетевое

программное обеспечение.

б). Использует топологию шина

на базе кабеля толстыйEthernet.

в). Использует передачу

маркера и топологию шина.

82. LocalTalk

а). Встроенное в Macintosh сетевое

программное обеспечение.

б). Использует топологию шина

на базе кабеля толстыйEthernet.

в). Использует передачу

маркера и топологию шина.

83. Какой тип сети можно использовать

между двумя зданиями:

а). Оптоволоконный Ethernet

б). Оптоволоконный TokenRing.

в). Ethernet 10 Base2.

84. Какой тип сети следует принять в

качестве стандарта для прокладки в офисах:

а). Оптоволоконный Ethernet.

б). Оптоволоконный TokenRing.

в).Ethernet 10 BaseT.

85. Гибкая сетевая архитектура, для ЛВС

масштаба рабочих групп, категории IЕЕЕ 802.4:

а). TokenRing.

б). ArcNet.

в). Ethernet.

Раздел 5. Эксплуатация сетей

86. Переадресует запросы с одного компьютера на другой:

а). Спулер.

б). Редиректор.

в). Язык описания страниц (PDL).

87. Буфер в оперативной памяти сервера печати:

а). Спулер.

б). Редиректор.

в). Язык описания страниц (PDL).

88. Прикладные программы сетевой операционной системы,

приводящие сеть в действие:

а). Связи.

б). Службы.

в). SQL

89. Иерархия протоколов от верхних уровней модели OSI к нижним уровням:

а). Связи.

б). Службы.

в). SQL

90. Стандарты, включающие агентов пользователя и агентов

передачи сообщений:

а).X.400.

б). X.500.

в).MHS.

91. Службы каталогов, помогающие найти пользователей в

распределенной сети для передачи им сообщений электронной почты:

а).X.400.

б). X.500.

в).MHS.

92. Часть протокольного стека TCP/IP, используемая для передачи сообщений

между двумя удаленными сетевыми компьютерами:

а).SMTR.

б).SQL.

в).X.500.

93. РазработанIBM для обеспечения относительно простого метода манипулирования

данными:

а).SMTR.

б).SQL.

в).X.500.

94. Основные методы

построения клиент – серверных сетей:

а). Данные располагаются на

одном сервере.

б). Данные распределяются

между несколькими серверами.

в). Данные располагаются на

одном сервере, и данные распределяются между несколькими серверами.

95. Сервер вклиент – серверной среде

предназначен:

а). Для обновления и

добавления данных.

б). Для защиты и обновления

данных.

в). Для хранения и управления

данными.

96. Стандарт помогающий пользователям

находить в распределенных сетях пользователей для обмена сообщениями:

а). Х.400.

б). Х.500.

в). SMTP.

97. UA, MTA, MTS компоненты какого стандарта:

а). Х.400.

б). Х.500.

в). SMTP.

Раздел 7. Глобальные вычислительные сети

98. Модем преобразует цифровой сигнал ПК в аналоговый на

стороне:

а). Принимающей.

б). Передающей.

в). Принимающей и передающей.

99. Пересылка пакетов

основана на адресе подуровня управления доступом к среде:

а). Мост.

б). Шлюз.

в). Маршрутизатор.

100. Соединят сети, которые используют

различные протоколы:

а). Мост.

б). Шлюз.

в). Маршрутизатор.

101. Работают на сетевом уровне:

а). Мост.

б). Шлюз.

в). Маршрутизатор.

102. Работают на физическом уровне:

а). Мост.

б). Шлюз.

в). Репитер.

103. Аналоговые линии известны как:

а). Цифровые.

б). Коммутируемые.

в). С коммутацией пакетов.

104. Таблица маршрутизации:

а). Поддерживает

широковещательные сообщения.

б). Хранит адреса сетей.

в). Предоставляет адрес ПК.

105. Отличие между мостами и

маршрутизаторами:

а). Мосты могут выбирать

среди множества маршрутов.

б). Мосты поддерживают среду Ethernet, но не

поддерживают TokenRing.

в). Маршрутизаторы могут

выбирать среди множества маршрутов.

106. Технология Т1 предлагает:

а). Передачу «точка

– точка» на скорости 1,544 Мбит/с.

б). Подключение к несущим АТМ.

в). Скорость передачи 45

Мбит/с.

107. Устройство для обнаружения обрывов,

коротких замыканий:

а). Цифровой вольтметр.

б). Рефлектометр.

в). Тестеры.

108. Универсальный электроизмерительный

прибор:

а). Цифровой вольтметр.

б). Осциллограф.

в). Рефлектометр

109. Электронный прибор отображающий форму

сигнала:

а). Цифровой вольтметр.

б). Осциллограф.

в). Тестеры.

110. http:

а). Адрес ресурса.

б). Используемый протокол.

в). Задает сервер и метод доступа.

111. www:

а). Адрес ресурса.

б). Используемый протокол.

в). Задает сервер и метод доступа.

112. Сетевой протокол:

а). Отслеживает доставку сообщений от

одного места к другому, предписывает правила работы с ПК, подключенным к сети.

б). Отслеживает целостность

передаваемых сообщений.

в). Обеспечивает установление, поддержку

и разъединение физического канала.

113. Прикладной протокол:

а). Обеспечивает преобразование

компьютерных форматов сообщений в нечто, пригодное для восприятия человеком, и,

наоборот, от прикладной программы к формату, пригодному для передачи в сети.

б). Используется для доставки

сообщений от одной машины к другой. Сообщения, передаваемые такими протоколами,

называются пакетами.

в). Обеспечивает организацию

поддержки проведения и окончания сеанса связи.

114. Признак «Технология сети»

характеризует:

а). Состав используемых программных

средств.

б). Как работает сеть.

в). Особенности ОС для

сервера.

115. Аппаратное обеспечение ЛВС включает:

а). Рабочие станции, коммуникационное

оборудование, ПЭВМ.

б). Рабочие станции, сервер, коммуникационное оборудование.

в). Сервер, коммуникационное

оборудование.

116. Сеть Internet — это:

а). Локальная вычислительная сеть.

б). Региональная информационно

– вычислительная сеть.

в). Мировая компьютерная сеть,

«сеть сетей».

117. Сеть Internet — начиналась:

а). Как сеть Национального научного

фонда

б). Как военная программа,

направленная на повышение устойчивости обороны США.

в). Как программа развития

бизнеса.

118. ПК, самостоятельно подключенные к Internet, называются:

а). Серверами.

б). Хост – компьютерами.

в). Маршрутизаторами.

119. Цифровой адрес в сети Internet — это:

а). 32 битовое число, которое для

упрощения восприятия представляют в виде четырех блоков чисел по 8 бит,

разделенных точками.

б). 16 – битовое число.

в). Мнемоническое имя компьютера.

120. Для каждого ПК, подключенного к Internet, устанавливают два адреса:

а). Цифровой и пользовательский.

б). Символьный и доменный.

в). Цифровой и доменный.

Вопросы к экзамену

1.

Одноранговые сети.

2.

Сети на основе сервера.

3.

Топология шина.

4.

Топология звезда.

5.

Компоненты больших сетей. Топология

кольцо.

6.

Концентраторы, репитеры, баррел —

коннектор.

7.

Коаксиальный кабель.

8.

Витая пара.

9.

Факторы, влияющие на стоимость пропускную

способность кабеля.

10.

Категории управления сетью стандарта ISO.

11.

Категории управления сетью стандарта ISO.

Оптоволоконный кабель.

12.

Беспроводные сети.

13.

Характеристика ПСА (плат сетевого

адаптера).

14.

Архитектуры шины данных (ISA,

EISA,

MCA,

PCI).

15.

Параметры ПСА (плат сетевого адаптера).

16.

Факторы, влияющие на скорость передачи ПСА

(плат сетевых адаптеров).

17.

Сетевые модели.

18.

Характеристика прикладного уровня модели OSI.

19.

Характеристика представительского уровня

модели OSI.

20.

Характеристика сеансового, транспортного

уровня модели OSI.

21.

Характеристика сетевого, канального,

физического уровня модели OSI.

22.

Передача данных по сети. Протоколы.

23.

Функции, выполняемые протоколами на каждом

уровне модели OSI.

24.

Драйверы.

25.

Методы доступа.

26.

Множественный доступ с контролем несущей с

предотвращением коллизий.

27.

Множественный доступ с контролем несущей с

обнаружением коллизий.

28.

Доступ с передачей маркера.

29.

Доступ по приоритету запроса.

30.

Сетевые архитектуры Ethernet.

31.

Сетевые архитектуры TokenRing.

32.

Сетевые архитектуры FDDI

(высокоскоростная сеть с передачей маркера).

33.

Сетевые архитектуры ArcNet.

34.

Сетевые архитектуры AppleTalk.

35.

Характеристика мостов.

36.

Характеристика шлюзов.

37.

Характеристика маршрутизаторов.

38.

Мониторинг сети.

39.

Меры по устранению сетевых проблем,

обеспечиваемые ПО.

40.

Технологии передачи сигналов по кабелю.

41.

Документация сети и ее содержание.

42.

Редиректор, его работа.

43.

Общедоступная коммутируемая сеть PSTN,

аналоговые линии.

44.

Стандарт для обработки сообщений Х.400.

45.

Стандарт Х.500.

46.

Технические средства, решающие проблемы в

сети.

47.

Задачи администратора.

48.

Линии цифровой службы передачи данных DDS.

49.

Линии цифровой передачи данных Т1.

50.

Технология передачи данных с коммутаций

пакетов.

51.

Протокол SMTP.

52.

Технология ГВС — Х.25 (протокол сети с

коммутаций пакетов)

53.

Сети с компонентами от разных

производителей.

54.

Технология ГВС — ретрансляция кадров.

55.

Среда клиент-сервер.

56.

Технология ГВС-АТМ (асинхронная передача).

57.

Управление пользователями.

58.

Технология ГВС-ISDN

(цифровая сеть комплексных услуг).

59.

Задачи администратора.

60.

Управление производительностью сети.

61.

Технология ГВС-SONET,

SMDS.

62.

Стандарт управления сетью SNMP.

63.

Общедоступная коммутируемая сеть PSTN,

аналоговые линии.

64.

Городская сеть MAN.

65.

Пакеты в сетевых коммуникациях.

66.

Защита информации.

67.

Общая характеристика Интернет.

68.

Модели, обеспечивающие безопасность

ресурсов.

69.

Услуги Интернет.

70.

Резервное копирование.

71.

Адреса ресурсов Интернета.

72.

Источники бесперебойного питания.

73.

Отказоустойчивые системы.

74.

Характеристика тестеров, репитеров.

6. Перечень материалов, оборудования и

информационных источников, используемых в аттестации

1.

Компьютерный класс

2.

Периферийные устройства

3.

Материалы приложения

7. Список приложений

1.

Методические указания по практическим

работам;

2.

Список литературы и других источников

информации.

-

В современном мире, жизнь без телефона и Интернета просто не представляется. Практически все процессы жизнедеятельности завязаны на высоких технологиях, и с каждым годом идет большой прогресс в развитии. Т.к. отказаться мы уже не можем от телефонов, то предлагаем Вам тест, который покажет насколько вы зависимы от интернета.

-

Тест предназначен для проверки знаний обучающихся 11 класса по теме «Интернет! и составлен на основании ,учебника по информатике для 11 класса, автор Семакин И.Г.

-

Тест предназначен для подготовки к самостоятельной или контрольной работе по теме «Информационно-коммуникационные технологии»

-

Данный тест предлагает вам проверить свои знания в области «Компьютерные сети».

-

Тест предназначенный для изучения темы «компьютерные сети» для учащихся 10-11 классов.

-

Необходимо ответить на 5 вопросов по теме «Основы построения компьютерных сетей»

-

Тест состоит из 20 вопросов и связан с основными рзделами дисциплины «Компьютерные сети»

-

Экзаменационный тест по МДК 01.05 Эксплуатация компьютерных сетей

-

Данный тест предназначен для проверки полученныйх знаний и навыков работы в программе-симуляторе передачи данных Cisco Packet Tracer во время прохождения раздела №2 Проектирование сетевой инфраструктуры согласно программы учебной практики по ПМ.01 Участие в проектировании сетевой инфраструктуры.

-

Тест по предмету : «Компьютнрные сети и интернет-технологии», включающих 15 заданий.

-

Данный тест предназначен для определения уровня общих знаний в области, относящейся к ПК, его внутреннему устройству, OS Windows (история, функционал, безопасность) и т.д. Тест будет полезен не только начинающим пользователям, но и всем, кто интересуется ПК, OS Windows и прикладными программами.

-

Домашняя самостоятельная работа на закрепление пройденного материала.

-

Тест состоит из двадцати вопросов по дисциплине «Компьютерные сети».

-

Тест состоит из 20 вопросов и связан с основными разделами дисциплины «Компьютерные сети»

-

Мини-тест по содержанию параграфа 4.1.2. учебника Босовой Л. Л. «Информатика. 9 класс».

-

Тест предназначен для закрепления знаний в области компьютерных сетей, здесь каждый может проверить свои знания, а так же узнать много нового…

-

-

Годовой контрольный тест по информатике. В тесте 15 вопросов (максимум 27 баллов), ответы на все вопросы обязательны. Время на выполнение 30 минут.

-

Предлагаемый Вашему вниманию тест «Компьютерная арифметика» создан на основе одноименной базы знаний, состоящей из 10 вопросов.

-

Лабораторная работа № 7 Задание 1. Перед прохождением теста прочитайте учебник и засеките время чтения. Если оценка 3 и ниже еще раз прочитайте учебник, посчитайте сколько всего времени ушло на чтение материала. В случае получения оценки 4 и выше, начинайте подсчет своей скорости восприятия информации.

-

Тест позволит определить уровень компьютерной грамотности. Знание и умение работы на ПК.

-

Тест по основам Интернет-технологий (пользовательский курс), включает в себя вопросы по организации сетей, командам для диагностики, сетевому оборудованию, безопасности и работе в сети Интернет

-

Расчётные задачи для подтверждения знаний по теме «Скорость передачи данных в компьютерных сетях»

-

Тест на тему «Компьютерные сети» для учеников 8-9 классов

-

Проверка знаний по теме Сеть интернет. Учебник Полякова К. Ю., Еремина Е. А. Инофрматика 10 класс. Углублённый уровень.

-

Тест по дисциплине Компьютерные сети из 20 вопросов. Представленны разные типы вопросов которые связаны с такими разделами как: локальные сети, глобальные сети и интернет

-

Тест состоит из 20 вопросов и связан с основными разделами дисциплины «Компьютерные сети»

-

Тест состоит из 20 вопросов и связан с основными разделами дисциплины «Компьютерные сети»

-

Тест состоит из 20 вопросов и содержит материал по основным разделам связанными с компьютерными сетями

-

Узагальнюючий тест по завершенні вивчення теми «Комп’ютерні мережі»

-

Этот тест предназначен для проверки ваших знаний по дисциплине Информатика на тему «Компьютерные сети»

-

Необходимо ответить на 10 вопросов по теме «Компьютерные сети»

-

Тест предназначен для оценки усвоения материала учащимися 10-х классов по теме «Глобальные компьютерные сети» и «Структура Интернета. Сетевая модель DoD

-

Тест предназначен для студентов, чтобы проверить их знания по теме «Компьютерные сети»

-

Тест преднахначен для определения уровня знаний, формирование профессиональных компетенций по профессиям 09.01.01 Наладчик аппартного и программного обеспечения, 09.01.03 Мастер по обработке цифровой информации. Данный тест разработан в рамках региональной Олимпиады профессиональног мастерства

-

Тестовое задание по информатике для учащихся 8 класса по теме « Компьютерные сети.» , изучающих информатику по учебнику Семакин И.Г.

-

Тестовое задание по информатике для учащихся 8 класса по теме « Компьютерные сети.» , изучающих информатику по учебнику Семакин И.Г.

-

Тест предназначен для закрепления знаний в области компьютерных сетей, здесь каждый может проверить свои знания, а так же узнать много нового…

-

Предлагаемый Вашему вниманию тест «Компьютерные сети» создан на основе одноименной базы знаний, состоящей из 10 вопросов.

-

Тест предназначен для проверки знаний на тему «Компьютерные сети»

-

Проверка знаний по теме «Компьютнерные сети» на основе текста парграфа 14 учебника Босовой Л. Л. «Информатика. 11 класс».

-

Образовательный тест по теме: «Компьютерные сети» предназначен для систематизации знаний полученных на теоретических занятиях по данной теме. Состоит из 25 теорретических и практических заданий. Время выполнения теста ограничено.

-

Поздравляю! Ты прошёл 5 шагов нашего Киберквеста. Теперь ты всё знаешь о логинах и фишинге, умеешь искать информацию в Интернет и сохранять свои персональные данные. До заветного сертификата и участия в розыгрыше призов осталось совсем чуть-чуть. Пройди небольшую викторину и-и-и-и-и стань победителем! Вперёд, мой бесстрашный киберпутешественник!

-

Итоговый тест по дисциплине «Математический аппарат для построения компьютерных сетей» для студентов специальности 09.02.02 КОМПЬЮТЕРНЫЕ СЕТИ

-

Итоговый тест предназначен для проверки тем защиты информации, вирусы, сети

-

Рекомендуем выполнять задания в том порядке, в котором они даны. Если какое-то задание вызывает у вас затруднение, пропустите его и постарайтесь выполнить те, в ответах на которые вы уверены. К пропущенным заданиям можно будет вернуться в оставшееся время. На работу отводится 30 минут.

Если вы ошиблись и хотите исправить свой ответ, то вернитесь на нужное задание и выберите другой вариант или запишите тот ответ, который считаете верным.

Для выполнения работы требуются: персональные компьютеры, доступы к сети Интернет.

Вопросы разрешается задавать только по процедуре тестирования.

Желаем успеха! -

Данный тест предназначен для проверки знаний по теме: организация компьютерных сетей.

-

Тестирование по теме локальные сети. ВОпосы связанны с организацией взаимодействия отдельныз рабочих станций.

-

Тест по дисциплине «Компьютерные сети» .

-

Тестирование для учащихся 10-го класса на выявление уровня знаний по определению маски сети, адреса сети, номера компьютера в сети и других вопросов данной темы.

-

Данный тест предназначен для проверки полученныйх знаний и навыков работы в программе-симуляторе передачи данных Cisco Packet Tracer во время прохождения раздела №2 Проектирование сетевой инфраструктуры согласно программы учебной практики по ПМ.01 Участие в проектировании сетевой инфраструктуры.

-

Тест подготовлен для текущего контроля знания по тебе «Рабта в локальных и глобальных компьютерных сетях»

-

Ребята, сегодня вам предстоит проверить свои знания по теме «Моделирование»

-

Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».Тест по информатике. Тест по теме «Топология сети».

-